Si quieres aprender a usar John the Ripper, la herramienta de cracking de contraseñas más legendaria del mundo del hacking ético, has llegado al lugar correcto. En esta guía vas a descubrir desde cómo instalar John the Ripper hasta…

Si quieres aprender a usar John the Ripper, la herramienta de cracking de contraseñas más legendaria del mundo del hacking ético, has llegado al lugar correcto. En esta guía vas a descubrir desde cómo instalar John the Ripper hasta…

¿Quieres aprender a escanear redes como un profesional de la ciberseguridad? Nmap es LA herramienta que necesitas dominar. En esta guía completa te enseñaré desde los comandos básicos hasta técnicas avanzadas de…

¿Quieres aprender a escanear redes como un profesional de la ciberseguridad? Nmap es LA herramienta que necesitas dominar. En esta guía completa te enseñaré desde los comandos básicos hasta técnicas avanzadas de…

Tutorial completo de OWASP Amass 2025 para enumeración de subdominios y reconocimiento OSINT. Aprende instalación en Kali Linux y Parrot OS, comandos básicos y avanzados, integración de APIs, visualización con…

Tutorial completo de OWASP Amass 2025 para enumeración de subdominios y reconocimiento OSINT. Aprende instalación en Kali Linux y Parrot OS, comandos básicos y avanzados, integración de APIs, visualización con…

¿Quieres aprender a usar Maltego, la herramienta más potente de OSINT (Open Source Intelligence) para investigaciones digitales? En este tutorial completo 2025 te enseñaré paso a Este Maltego tutorial te enseña paso a…

¿Quieres aprender a usar Maltego, la herramienta más potente de OSINT (Open Source Intelligence) para investigaciones digitales? En este tutorial completo 2025 te enseñaré paso a Este Maltego tutorial te enseña paso a…

Añadir ROMs Recalbox es el primer paso para disfrutar de tu consola retro.Si has instalado Recalbox en tu Raspberry Pi y quieres empezar a disfrutar de tus juegos retro favoritos, necesitas aprender cómo añadir ROMs correctamente. En…

Añadir ROMs Recalbox es el primer paso para disfrutar de tu consola retro.Si has instalado Recalbox en tu Raspberry Pi y quieres empezar a disfrutar de tus juegos retro favoritos, necesitas aprender cómo añadir ROMs correctamente. En…

Shodan Eye Parrot Security es una combinación perfecta para profesionales de ciberseguridad. En este tutorial completo, aprenderás a instalar, configurar y dominar Shodan Eye en Parrot Security OS para realizar búsquedas avanzadas en…

Shodan Eye Parrot Security es una combinación perfecta para profesionales de ciberseguridad. En este tutorial completo, aprenderás a instalar, configurar y dominar Shodan Eye en Parrot Security OS para realizar búsquedas avanzadas en…

Si necesitas activar super administrador windows 11, esta guía completa te mostrará cómo hacerlo. La cuenta de Super Administrador (Administrator) en Windows 11 está desactivada por defecto por razones de seguridad.…

Si necesitas activar super administrador windows 11, esta guía completa te mostrará cómo hacerlo. La cuenta de Super Administrador (Administrator) en Windows 11 está desactivada por defecto por razones de seguridad.…

Tampermonkey es la extensión de userscripts más popular del mundo, con más de 10 millones de usuarios activos. Se trata de un gestor de scripts de usuario que te permite personalizar y automatizar el comportamiento de los sitios web…

Tampermonkey es la extensión de userscripts más popular del mundo, con más de 10 millones de usuarios activos. Se trata de un gestor de scripts de usuario que te permite personalizar y automatizar el comportamiento de los sitios web…

Desproteger hoja Excel sin contraseña es una necesidad común cuando olvidas la clave de protección de tus documentos. ¿Necesitas acceder urgentemente a tu información? En esta guía completa te mostraremos 3 métodos efectivos y…

Desproteger hoja Excel sin contraseña es una necesidad común cuando olvidas la clave de protección de tus documentos. ¿Necesitas acceder urgentemente a tu información? En esta guía completa te mostraremos 3 métodos efectivos y…

La seguridad de la información es fundamental en el entorno digital actual. Si necesitas proteger datos confidenciales en tu PC, aprender a encriptar carpetas y archivos en Windows con CMD es una solución eficaz y gratuita…

La seguridad de la información es fundamental en el entorno digital actual. Si necesitas proteger datos confidenciales en tu PC, aprender a encriptar carpetas y archivos en Windows con CMD es una solución eficaz y gratuita…

WordPress Raspberry Pi:Alojar WordPress en una Raspberry Pi es una solución perfecta para crear tu propio servidor web casero de forma económica y sostenible. En este tutorial completo te enseñaremos paso a paso cómo…

WordPress Raspberry Pi:Alojar WordPress en una Raspberry Pi es una solución perfecta para crear tu propio servidor web casero de forma económica y sostenible. En este tutorial completo te enseñaremos paso a paso cómo…

La consola R36S se ha convertido en la consola retro portátil más buscada de 2025. Esta consola retro china ofrece más de 15,000 juegos clásicos por menos de 25€, convirtiéndose en un fenómeno viral en TikTok y redes sociales. En esta…

La consola R36S se ha convertido en la consola retro portátil más buscada de 2025. Esta consola retro china ofrece más de 15,000 juegos clásicos por menos de 25€, convirtiéndose en un fenómeno viral en TikTok y redes sociales. En esta…

Descubre cómo la automatización viral IA revoluciona tu estrategia en redes sociales 2025. Aprende a usar bots Threads e Instagram con engagement inteligente para multiplicar tu alcance orgánico y…

Descubre cómo la automatización viral IA revoluciona tu estrategia en redes sociales 2025. Aprende a usar bots Threads e Instagram con engagement inteligente para multiplicar tu alcance orgánico y…

Descubre cómo los algoritmos de machine learning detectan amenazas en tiempo real con velocidad superior, precisión excepcional y protección proactiva contra ataques zero-day. Solución esencial para empresas modernas.

Descubre cómo los algoritmos de machine learning detectan amenazas en tiempo real con velocidad superior, precisión excepcional y protección proactiva contra ataques zero-day. Solución esencial para empresas modernas.

Descubre cómo instalar, configurar y optimizar el emulador RPCS3 para jugar a tus juegos de PlayStation 3 en PC. Guía completa con requisitos, pasos detallados, solución de errores y consejos de rendimiento en 2025.

Descubre cómo instalar, configurar y optimizar el emulador RPCS3 para jugar a tus juegos de PlayStation 3 en PC. Guía completa con requisitos, pasos detallados, solución de errores y consejos de rendimiento en 2025.

Descubre cómo funcionan los ataques 0-click a WhatsApp mediante archivos DNG maliciosos. Tutorial completo con ejemplos reales, prevención, checklist exprés y recursos actualizados de seguridad móvil para 2025.…

Descubre cómo funcionan los ataques 0-click a WhatsApp mediante archivos DNG maliciosos. Tutorial completo con ejemplos reales, prevención, checklist exprés y recursos actualizados de seguridad móvil para 2025.…

Descubre cómo dominar la Inteligencia Artificial en solo 30 días con esta guía completa y práctica para 2025. Incluye fundamentos IA, prompting avanzado, herramientas especializadas, automatización,…

Descubre cómo dominar la Inteligencia Artificial en solo 30 días con esta guía completa y práctica para 2025. Incluye fundamentos IA, prompting avanzado, herramientas especializadas, automatización,…

Aprende paso a paso cómo crear una IA local multifunción (chatbot, voz, visión, automatización) en Raspberry Pi 4. Guía técnica y divulgativa, modelos offline y comandos para máxima…

Aprende paso a paso cómo crear una IA local multifunción (chatbot, voz, visión, automatización) en Raspberry Pi 4. Guía técnica y divulgativa, modelos offline y comandos para máxima…

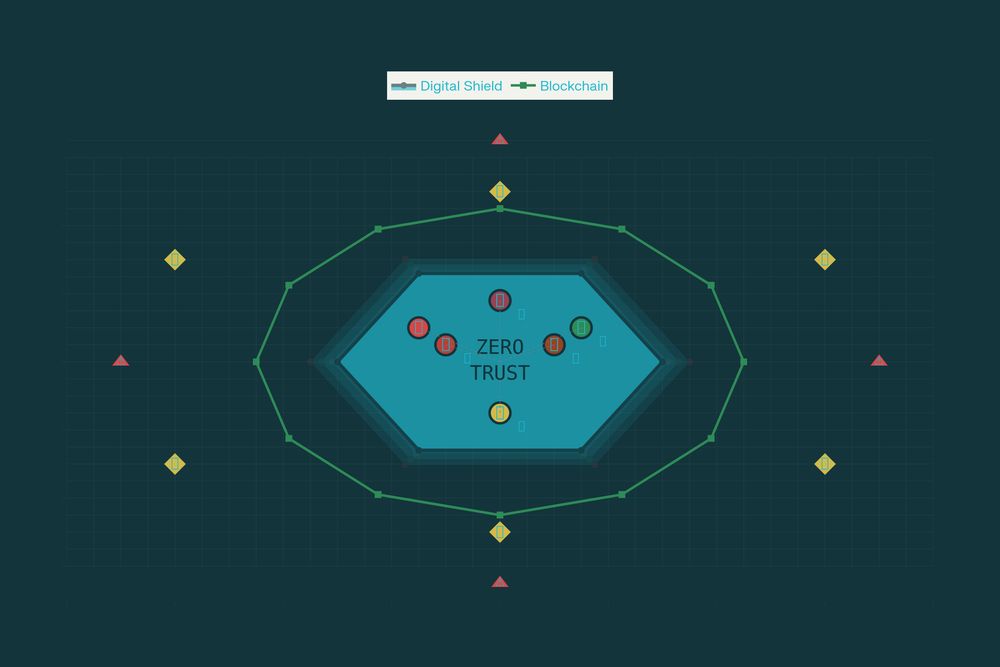

Descubre cómo proteger tu empresa y datos con estrategias proactivas Zero Trust ante las amenazas globales de 2025. Guía actual, ejemplos y herramientas imprescindibles para blindar tu ciberseguridad.

Descubre cómo proteger tu empresa y datos con estrategias proactivas Zero Trust ante las amenazas globales de 2025. Guía actual, ejemplos y herramientas imprescindibles para blindar tu ciberseguridad.

Descubre los mejores métodos para extraer el texto de cualquier imagen en Windows 11 fácilmente. Tutorial paso a paso con opciones integradas, gratuitas y online. Convierte imágenes y capturas en texto editable con OCR y…

Descubre los mejores métodos para extraer el texto de cualquier imagen en Windows 11 fácilmente. Tutorial paso a paso con opciones integradas, gratuitas y online. Convierte imágenes y capturas en texto editable con OCR y…

Descubre las 4 formas efectivas para activar la hibernación en Windows 11 y mantener tus programas abiertos sin gastar energía. Tutorial paso a paso, consejos, advertencias y trucos SEO para usuarios…

Descubre las 4 formas efectivas para activar la hibernación en Windows 11 y mantener tus programas abiertos sin gastar energía. Tutorial paso a paso, consejos, advertencias y trucos SEO para usuarios…

Metasploit Framework 2025: Tutorial Metasploit para Pentesting y Hacking Ético Meta rápido SEO: guía práctica de prueba de penetración con Metasploit Framework, msfconsole, meterpreter y msfvenom. Optimizado para seguridad…

Metasploit Framework 2025: Tutorial Metasploit para Pentesting y Hacking Ético Meta rápido SEO: guía práctica de prueba de penetración con Metasploit Framework, msfconsole, meterpreter y msfvenom. Optimizado para seguridad…

Descubre cómo el pentesting con IA y herramientas como Aikido Security o PlexTrac detectan vulnerabilidades y rutas de ataque reales en 2025. Mejora tu seguridad ofensiva con auditorías automáticas, lógica de negocio…

Descubre cómo el pentesting con IA y herramientas como Aikido Security o PlexTrac detectan vulnerabilidades y rutas de ataque reales en 2025. Mejora tu seguridad ofensiva con auditorías automáticas, lógica de negocio…

Descubre cómo funciona un USB Killer con diagrama educativo, explicación conceptual y consecuencias legales y técnicas. Aprende cómo proteger tus dispositivos frente a ataques físicos USB y los usos legítimos en seguridad.

Descubre cómo funciona un USB Killer con diagrama educativo, explicación conceptual y consecuencias legales y técnicas. Aprende cómo proteger tus dispositivos frente a ataques físicos USB y los usos legítimos en seguridad.

¿Aún no has hecho el baile viral con reel sorpresa? Aprende a montar el show con tu móvil, filtro trendy o incluso generando el vídeo con IA. Te damos los hacks y los hashtags para petarlo en TikTok,…

¿Aún no has hecho el baile viral con reel sorpresa? Aprende a montar el show con tu móvil, filtro trendy o incluso generando el vídeo con IA. Te damos los hacks y los hashtags para petarlo en TikTok,…